Prise en main des équipements Cisco

Objectif

L’objectif dans ce TP est de se familiariser avec l’utilisation des équipements CISCO, routeurs et commutateurs (switches) :

- Accés physique avec un port console

- Accès distant

- Configuration des interfaces réseaux

- Sécurisation des accès

- Test de la configuration et Troubleshooting

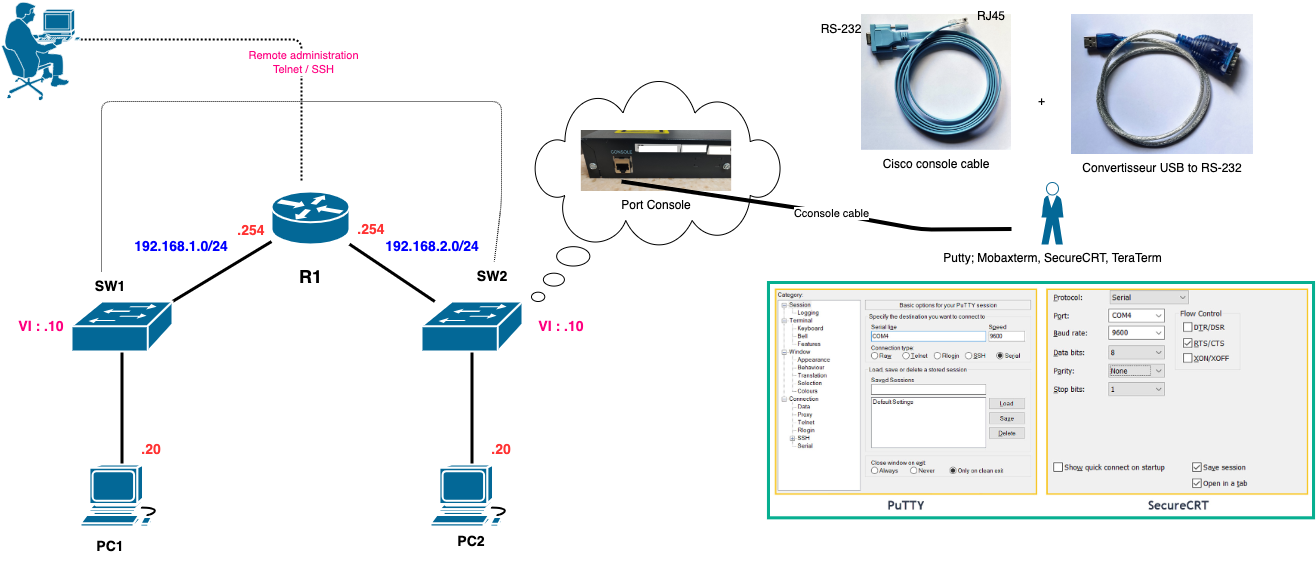

Mise en place de l’architecture réseau

Voici l’architecture réseau sur laquelle nous allons travailler :

Configuration des équipements Cisco

Il existe deux méthodes pour accèder à l’interface de commande des équipements Cisco (command-line interface (CLI)) :

- Physiquement via le cable console (cf. Figure 1).

- A distance via le prtocole Telnet ou SSH.

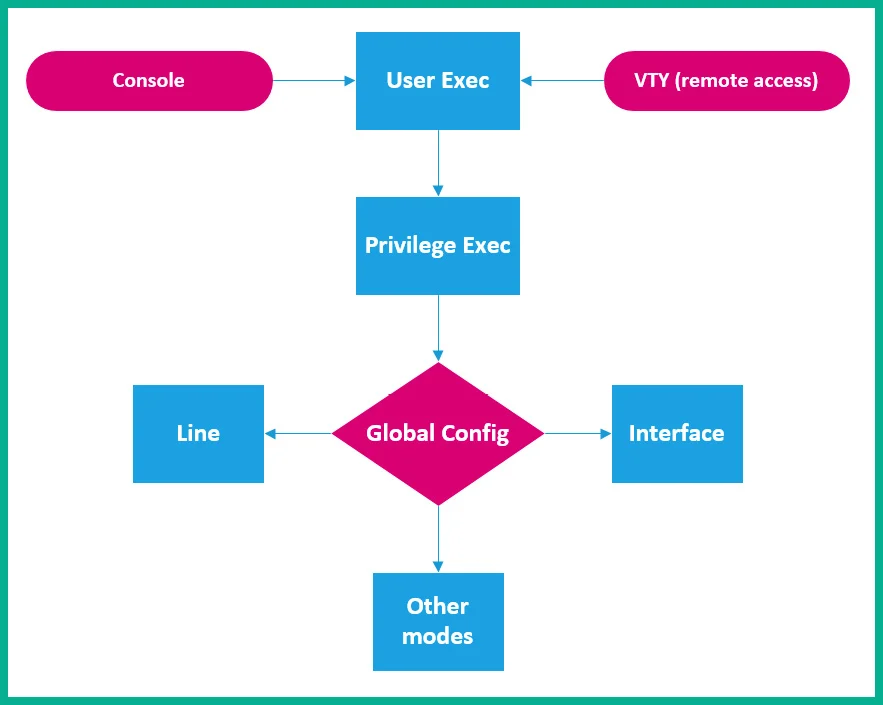

Les différents modes d’exécution

Quand vous etablissez une connexion à un équipement Cisco, vous êtes par défaut dans le mode User Exec (facilement identifiable grâce au prompt >). Ce mode offre offre des droits et capacités limités à l’utilisateur. Il permet de réaliser des actions de surveillance ou de troubleshooting (ex. ping, traceroute, …).

Ce mode identifié par le prompt # permet à l’utilisateur de réaliser beaucoup plus d’actions. Dans ce mode, l’utilisateur configure l’horloge du système, réalise beaucoup plus de tâches de troubleshooting, de lancer la commande show ou de passer au mode de configuration globale.

Le diagramme suivant récapitule visuellement les différents modes.

L’aide contextuel

context-sensitive help permet de déterminer la syntax correcte d’une commande en tapant une partie de la commande et saisir à la fin le symbole ?

Router>en?

enable

Router>Changer le nom de l’équipement

Activation du Cisco Discovery Protocol (CDP)

Vous pouvez trouver quelques infos sur la partie cours ici

On peut également l’appliquer uniquement sur une interface précise :

R1# config terminal

R1(config)# interface FastEthernet0/1

R1(config-if)# cdp enable

R1(config-if)# exitConfiguration des adresse IP des différents équipements

On ne peut pas affecter d’adresse IP à une interface physique d’un commutateur (switch), il suffit donc de l’activer administrativement.

Configuration IP des PCs

Pour configurer l’IP d’un PC, il suffit d’utiliser le script fast-ip

>$ fast-ip [[nom_interface]] [[IP]]/[[mask]] [IP_GATEWAY] Test de connectivité

Il est temps maintenant de tester la connectivité entre les PCs et leur Gateways.

Sécurisation des accès au CLI via le port console

Par défaut, n’importe qui peut utiliser un câble console pour accéder au mode User Exec via le port console. Si la personne est familière avec la syntaxe du Cisco IOS, cela peut constituer un problème de sécurité. Cela signifie que toute personne ayant un câble console et un accès physique à l’appareil pourra accéder à différents modes et apporter des modifications non autorisées aux configurations de l’appareil.

Pour résoudre ce problème de sécurité, le Cisco IOS dispose de fonctionnalités de sécurité qui permettent à l’administrateur de l’appareil d’accéder de manière sécurisée au port console, aux Virtual Terminal (VTY) lines (remote access)aux et au mode Privilege Exec.

[[nom_equipement]]# conf t

[[nom_equipement]](config)# line console 0

[[nom_equipement]](config-line)# password [[your_password]]

[[nom_equipement]](config-line)# Login

[[nom_equipement]](config-line)# exist

[[nom_equipement]](config)# Sans l’utilisation de login, une personne peut toujours accéder à la console sans être invitée à taper son mot de passe.

Maintenant que l’accès à la console est sécuritsé, sécurisons l’accès au mode Privilege Exec :

[[nom_equipement]]# conf t

[[nom_equipement]](config)# enable password [[your_password]]

[[nom_equipement]](config)# exit Modifier la bannière de bienvenue

[[nom_equipement]](config)# banner motd %Only Authorized Access is permitted!!!%Lors de l’utilisation de la commande de bannière, vous devez insérer à la fois des délimiteurs d’ouverture et de fermeture, tels que des caractères spéciaux (@, #, $, %, ^, &), avant et après le message de bannière réel, qui sont utilisés pour indiquer que tout ce qui se trouve entre les délimiteurs est le message de bannière réel à afficher sur un écran de connexion.

Sécurisation des accès distants aux équipement

Commençons tout d’abord avec le routeur.

Configuration des accès via Telnet

Pour configurer l’accès Telnet sur les lignes VTY, utilisez les commandes suivantes :

R1#configure terminal

R1(config)#line vty 0 15

R1(config-line)#password [[password]]

R1(config-line)#login

R1(config-line)#exit

R1(config)#La commande line vty 0 15 spécifie que nous configurons les 16 lignes de terminal virtuel (VTY) sur l’appareil, où la première ligne est VTY 0. Ensuite, nous définissons le mot de passe Telnet comme [[password]] et utilisons la commande “login” pour activer l’authentification chaque fois qu’un utilisateur tente de se connecter.

Configuration des accès via SSH

Il est toujours recommandé d’utiliser SSH lorsqu’il est disponible. Dans les étapes suivantes, nous allons vous montrer comment désactiver Telnet, activer SSH et créer un compte utilisateur local.

Changer le nom d’hôte par défaut sur l’appareil Cisco IOS.

Rejoindre un domaine local en utilisant la commande ip domain-name

en mode de configuration globale :

R1(config)#ip domain-name ccna.local- Générez des clés de chiffrement pour les sessions SSH en utilisant les commandes suivantes :

R1(config)#crypto key generate rsaLe menu interactif demandera une taille de clé de module. Le minimum est de 512, mais il est recommandé d’utiliser 1024 ou plus. Plus la taille de la clé est grande, plus le chiffrement est fort. Cependant, une taille de clé très grande peut utiliser beaucoup de ressources CPU sur le périphérique réseau lors de l’exécution des tâches de chiffrement et de déchiffrement.

- Créez un compte utilisateur local avec un mot de passe secret en utilisant les commandes suivantes:

R1(config)#username Admin secret [[password]]- Configurez les lignes VTY pour n’autoriser que les connexions SSH (désactivation de Telnet), supprimez le mot de passe Telnet et utilisez le compte utilisateur local comme identifiants de connexion. Pour cela, utilisez les commandes suivantes :

R1(config)#line vty 0 15

R1(config-line)#transport input ssh

R1(config-line)#no password

R1(config-line)#login local

R1(config-line)#exit

R1(config)#La commande “transport input” peut être utilisée avec les options “all”, “none”, “ssh” ou “telnet” pour spécifier le type de trafic entrant sur les lignes VTY.